Un corto estudio sobre privacidad en el ámbito tecnológico y unas pautas para liberar dispositivos Android y proteger nuestra navegación web.

Introducción

Este artículo pretende resumir el concepto de privacidad, relacionarlos con la sociedad moderna y la tecnología y establecer unas pautas básicas de protección de este derecho universal por medio de modificaciones en dispositivos Android y en navegadores web, principalmente Mozilla Firefox por su apertura y amplias posibilidades de configuración.

Para conseguir el objetivo anterior, se hablará sobre la intromisión de las empresas multinacionales tecnológicas en nuestras vidas y de su relación con programas de espionaje masivo como el conocido PRISM por la NSA, la agencia de seguridad nacional de los Estados Unidos. También se hablará de sociedad, de las burbujas de filtros y de nuestra individualidad y autonomía personales.

Por qué Google

Por su alcance, posición y dominancia, se ha elegido Google como principal objetivo a observar y controlar.

Google ha ido conquistando poco a poco, y desde varios flancos a la vez, nuestra navegación en Internet y en la Web. Para muchos, Google ha sido indistinguible de Internet por la posición privilegiada de su buscador web. Además, desde el nacimiento de Android, Google ha salido de nuestras casas y oficinas para establecerse en nuestros bolsos y bolsillos.

El objetivo de Google es estar en todos los sitios a la vez, y su negocio es conocernos lo máximo posible para ofrecernos publicidad sesgada y resultados de búsqueda personalizados.

Fuente: Shenanigansen. Se permite compartir.

Al igual que Google, hay otros (pocos) grandes actores dominantes en Internet. Podríamos calificarlos como señores feudales que dominan con su superioridad tecnológica y económica el ciberespacio y establecen territorios con sus propias reglas, conocidos como jardines vallados. Son los llamados GAFAM, acrónimo de Google, Amazon, Facebook, Apple y Microsoft.

Fuente: De-google-ify Internet, un proyecto de Framasoft, una comunidad de voluntarios francófonos que promueve el software libre.

Qué es la privacidad

El concepto de privacidad engloba un amplio espectro. Podemos recurrir a esta definición general por el sociólogo polaco Zygmunt Bauman (1925-2017), uno de los pensadores más influyentes del siglo XX:

La privacidad es el ámbito que se supone de dominio personal, el territorio de la soberanía personal indivisa en cuyo interior uno tiene el poder completo e indivisible de decidir «qué y quién soy», y desde el cual cada uno puede intentar una y otra vez que sus decisiones sean reconocidas y respetadas.

Zygmunt Bauman, Daños colaterales (2011)

También en Vigilancia líquida (2013)

Si observamos con atención esta definición, podemos ver que la privacidad está fuertemente entrelazada con la identidad: la privacidad es, por tanto, el ámbito en el que nos autodefinimos, nos autoafirmamos y nos autoproyectamos antes de salir a la esfera pública.

Para proteger y mantener nuestra privacidad, debemos cuidar sus dos componentes más importantes: la intimidad y la confidencialidad.

Intimidad

La intimidad es el límite que se establece entre la cohabitación de lo público y lo privado. Cuando realizamos una acción que sabemos que puede ser observada y, por tanto, juzgada por otros, no la realizamos como individuo sino como grupo. Por contra, cuando realizamos una acción en nuestra intimidad, sabemos que no será observada y juzgada y la realizamos con plena confianza y autonomía; la intimidad, por tanto, asegura nuestra individualidad y autonomía personal.

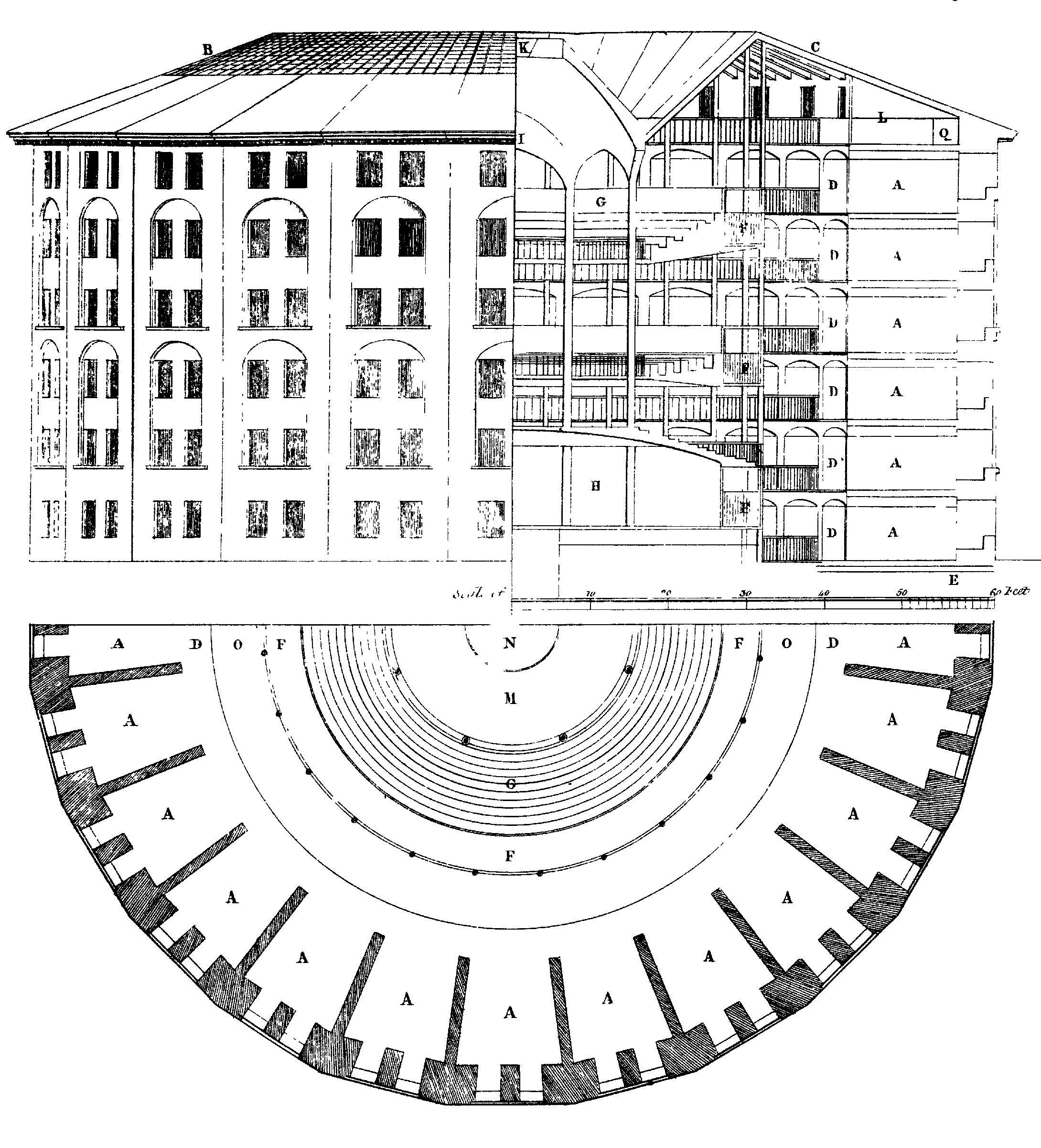

Se puede ilustrar este concepto con el panóptico. El panóptico es un tipo de construcción carcelaria utilitarista que se desarrolló en el siglo XVIII. Se trata de una estructura circular de espacio diáfano y una torre central, en cuyo interior habita un guardián que puede ver todo el interior del edificio. Los prisioneros no saben cuándo son observados (no tienen intimidad) y se les induce un estado consciente permanente de supervisión que influye en cómo actúan. Se desarrolló como un método que permitiría el funcionamiento automático del poder con muy pocos recursos.

Diseño del panopticón de Jeremy Bentham. Dominio público.

Confidencialidad

La confidencialidad es la propiedad que garantiza que una información solo puede ser conocida por personas autorizadas. En resumen, es el control sobre el acceso a una información. Etimológicamente, el término viene del latín confidentia y este de confidĕre, confiar. La confidencialidad es confiar una información de carácter personal con otra parte, esperando que la trate con honradez, bajo unos términos comunes.

La confianza habilita un espacio independiente con otra parte en la que intercambiar visiones, dudar y formar o reforzar opiniones e ideas. Al igual que la intimidad nos permite ser individuos, la confidencialidad nos permite ser con los demás. Es, por tanto, una parte integral de la libertad en sociedad.

Frases como «quien oculta algo es que tiene algo que esconder» pretenden implicar que esconder es inherentemente malo, cuando el principal motivo de no hacer pública una información es protegerla del escrutinio externo vigente. Además, esconder es vital en ocasiones: las llamadas al número 016 de atención a las mujeres maltratadas son ocultadas del historial de los teléfonos y del registro de llamadas del operador telefónico.

Cuando alguien dice: «No tengo nada que ocultar», en realidad está diciendo: «me río de mis derechos». […] Si dejáis de defender vuestros derechos pensando: «No necesito mis derechos en este contexto», ya no se trata de derechos. Los habéis convertido en algo de lo que disfrutáis como de un privilegio revocable por el gobierno […] Y ello reduce el perímetro de la libertad en el seno de una sociedad.

Edward Snowden en una entrevista de 2014 por Katrina vanden Heuvel y Stephen F. Cohen

Extraído de El imperio de la vigilancia (2016), por Ignacio Ramonet

Efectos sociales y espionaje masivo

Google es uno de los señores feudales de su jardín vallado, que con su posición privilegiada y su omnipresencia en nuestras vidas —presente en nuestros inseparables dispositivos Android, como entrada a Internet y con balizas invisibles en la totalidad de la Web— recoge información sobre nosotros y nuestro entorno y nos encierra en una burbuja de información que nos limita cognitivamente.

Feudos digitales

La realidad actual de Internet difiere sustancialmente de aquellas ideas que dieron origen a la Web, creada para que los investigadores científicos intercambiasen información libremente. La proliferación de servicios empresariales privados, que posibilitaron la popularización de Internet, también lo han transformado. En la actualidad, los usuarios de Internet pasan la mayor parte de su tiempo en plataformas cerradas bajo el dominio de entidades o empresas privadas, lo que convergemos en llamar jardines vallados o silos.

[La Web] fue diseñada para ser universal. El propósito era precisamente desmantelar los silos.

Tim Berners-Lee, inventor de la Web, tras recibir el premio Turing el pasado 30 de marzo de 2017

La totalidad de los principales motores de búsqueda (Google, Bing, Yahoo, Baidu, Yandex) se han convertido progresivamente en plataformas de este tipo, ofreciendo un catálogo amplio hasta el absurdo de servicios. La utilidad de los motores de búsqueda los convirtió en la puerta principal a la Web en los navegadores, y las empresas tras estos jardines vallados se consolidan como unos verdaderos gatekeepers o guardianes de Internet, gestionando qué contenido mostrar en cada ocasión. El auge de las redes sociales como primer contacto con Internet de los sectores de la población que con la penetración de los teléfonos inteligentes ha convertido a otros jardines vallados, como Facebook o Twitter, en guardianes de Internet equiparables a los mencionados anteriormente.

Efecto «Hotel California»: https://digiday.com/marketing/navigating-hotel-california-effect-social-platforms/

Seguimiento masivo

Todo clic en una web y todo toque en un teléfono inteligente puede desencadenar una amplia variedad de procesos ocultos de compartición de datos distribuidos entre un gran número de compañías y, como resultado, modificar las opciones disponibles para una persona.

El seguimiento digital y la creación de perfiles, combinados con la personalización de contenidos, no solo se usan para monitorizar, sino también para influir en los comportamientos de las personas.

La burbuja de filtros

En este espacio social, Internet, somos esclavos de una variedad de feudos digitales en los que no tenemos poder efectivo de decisión ni rescisión. Sus señores feudales compiten activamente por nuestra atención con intrincados filtros de información basados en los intereses que infieren de nuestra actividad en sus dominios. Estos filtros nos exponen exclusivamente a información y opiniones afines a las nuestras. Este sesgo nos desvincula de facto de la realidad y nos encierra psicológicamente en un espacio tremendamente reactivo al cambio.

Ya en 2002 el profesor y abogado Cass Sustein, dedicado especialmente a derechos sociales, observó:

Internet fomenta la fragmentación social al alentar a la gente a organizarse en enclaves cerrados para personas similares donde todo el mundo se refuerza mutuamente en sus ideas bloqueando puntos de vista diferentes u opuestos.

Más tarde, en 2011, Eli Pariser relaciona estas ideas con los algoritmos de personalización de contenidos y acuña el término burbuja de filtros, que desarrolla en su libro El filtro burbuja:

Los algoritmos de tipo corporativo, usados típicamente para determinar gustos o sugerir contactos, por ejemplo, podrían tener efectos en construir alrededor de cada persona compactas burbujas de contenido, aislándonos de todo el constructo de ideas que por ser diferentes quedan fuera de nuestro alcance y de nuestra mente.

Este efecto explota nuestro sesgo de confirmación, y también favorece las condiciones en los medios de masas para el hacking cognitivo, que ya está siendo explotados por distintos actores políticos alrededor del mundo. Casos como los de Latinoamérica o también el de España sirven de ilustración.

El proyecto PRISM y la vigilancia masiva

Este es un país libre. Nosotros tenemos derecho a compartir su intimidad en un espacio público.

Libera tu Android

Android no es open source, sencillamente. Tal como ya pasó con Google Chrome y el proyecto Chromium, Google y la Open Handset Alliance introdujeron Android como software libre y de código abierto, para luego distribuir un producto comercial y privativo. Una táctica de marketing maestra que, junto con usar Linux, atrajo la atención del sector geek y de la comunidad del código abierto.

Diferencias entre Android y AOSP

Android no es solo un sistema operativo, sino un ecosistema controlado por Google. Se basa en su proyecto de software libre —este sí— llamado Android Open Source Project (AOSP), pero añade una suite de software propietario. Este software no-libre adicional se llama Servicios móviles de Google (GMS, por sus siglas en inglés, aunque se les llama comúnmente GApps) y consiste en un montón de aplicaciones y librerías para interactuar con los servicios en internet de Google.

Esta suite incluye:

- Google Play Store: la única tienda oficial de aplicaciones. Buena suerte buscando aplicaciones confiables fuera de esta plataforma centralizada, donde Google marca convenientemente las reglas, y a la que no puedes acceder sin crearte una cuenta de Google.

- Adaptadores de sincronización de Google: para sincronizar contactos y calendarios con tu cuenta de Google.

- Servicios de localización de Google: usados por el sistema para determinar rápidamente la ubicación por redes móviles y wifi y para la ubicación fused (redes + GPS).

- GMail, Teclado de Google/GBoard, Google Fotos, Google WebView, Cámara de Google, Calculadora de Google (!), Contactos de Google: forks de las aplicaciones de código abierto de AOSP que son reemplazadas en dispositivos Android comerciales, en ocasiones añadiendo almacenamiento en los servidores de Google.

- Google Now/Asistente, Google Chrome, YouTube, Google Maps, Google Music, Google Drive/Docs… cualquier cosa Google Algo.

De hecho, la propia Google ha admitido que prácticamente desarrolló Android para distribuir sus productos.

Una suite para dominarlos a todos

Algunas aplicaciones de los GMS están profundamente integradas en el sistema. No necesitan tu permiso explícito para casi nada porque el sistema confía en ellas por defecto. Son aplicaciones privilegiadas del sistema a las que implícitamente se les conceden los permisos declarados como signatureOrSystem.

Precisamente esa arquitectura dual de separación entre servicios del sistema y servicios de Google hace que el ecosistema de aplicaciones Android sea, cada vez más, un jardín vallado menos libre con cada actualización. Las guías de desarrollo y el IDE de Google instan a los desarrolladores a incluir en sus aplicaciones las librerías privativas de Google que hacen de puente para estos servicios (mapas de Google incrustados, notificaciones en tiempo real, etc), cuyas funcionalidades son listadas como parte de las novedades del sistema con cada nueva versión. Estas aplicaciones están capadas o directamente no funcionan en dispositivos con sistemas basados en AOSP pero sin GMS, lo que reduce la competencia viable de alternativas como Nokia X o Amazon Fire OS.

No eres el administrador de tu dispositivo

Al contrario que los sistemas operativos de ordenadores, Android solo expone una cuenta normal de usuario al poseedor del dispositivo, con aplicaciones privilegiadas que te permiten realizar acciones como instalar otras aplicaciones, gestionar y configurar el hardware como el wifi o el bluetooth, tomar capturas, activar una VPN, etc. La cuenta de administrador real del dispositivo (root en Android, porque se basa en Linux) está bloqueada. Necesitas rootear tu dispositivo para acceder a esta cuenta, que generalmente es un proceso opaco y turbio diferente para cada modelo y versión de Android, y que anula la garantía del fabricante, excepto para marcas muy específicas.

A nivel de seguridad, el modelo de no darle permisos completos al usuario es muy competente, porque pone trabas a que el usuario, por inconsciencia, ignorancia o porque [esté siendo engañado][wp-ingenería-social], se perjudique a sí mismo. Sin embargo, no proveer al usuario de un método de controlar su dispositivo con su propia voluntad lo prejuzga efectivamente como incompetente y le deniega la oportunidad de aprender. Además, lo somete a voluntades externas y difícilmente moderables, lo posiciona en un estrato social inferior y lo despoja de su propiedad en cuanto tiene la voluntad de realizar acciones que no se esperan de él.

En el tercer cuatrimestre de 2012, Google Play Store instaló forzosamente la aplicación Servicios de Google Play en todos los dispositivos Android en el mundo, sin pedir permiso a nadie, sin importar qué espacio disponible tuvieras o tu voluntad al desinstalarlo en repetidas ocasiones, porque volvía a reincidir. Esa en concreto fue mi epifanía personal. Evidenció que yo no controlaba mi propio teléfono, sino Google. Consideré que eso estaba terriblemente mal cuando había sido yo quien pagó por el teléfono, no lo alquilé ni lo tomé prestado de nadie. ¡Estaba incluso usando una ROM personalizada con acceso de superusuario!

ROMs personalizadas y control

a sizeable amount of those surveyed weren’t using any Google Apps (mostly due to region-blocks, or privacy and ideological motivations). We will work hard to improve user experience for both types of users.

Falsificando los servicios de Google

Comprobación de conexión y portal cautivo

Para comprobar si hay conexión con internet cuando el dispositivo se conecta a la red, AOSP comprueba si uno de los servidores de Google en California (http://connectivitycheck.gstatic.com/generate_204) devuelve un código HTTP 204 (No Content).

Si se encuentra en una red abierta con portal cautivo, la red hijackea la petición y devuelve un código HTTP 30X para redirigir a una web propia, que se abrirá en un pequeño navegador emergente. Para no hacer conexiones a servidores de Google, se puede desactivar la comprobación ejecutando el siguiente comando mediante ADB:

$ adb shell settings put global captive_portal_mode 0

Esto, sin embargo, no te permitirá conectarte fácilmente a redes con portales cautivos, porque tendrás que abrir un navegador y replicar el comportamiento que AOSP hace automático. Si quieres mantener la comprobación, entonces puedes cambiar la dirección a la que el dispositivo hace la petición con los siquientes comandos mediante ADB (Android 7+):

$ adb shell settings put global captive_portal_http_url $URL

$ adb shell settings put global captive_portal_https_url $URL

$ adb shell settings put global captive_portal_fallback_url $URL

Puedes configurar tu propio servidor para que devuelva códigos HTTP 204. Para Apache con mod_rewrite, añade lo siguiente al fichero .htaccess:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{REQUEST_URI} /generate_204$

RewriteRule $ / [R=204]

</IfModule>

Para nginx, añade esto directamente a la configuración:

location '/generate_204' {

return 204;

}

Ejemplo de servidor de respaldo: http://noisyfox.io/generate_204 (HTTP); https://www.noisyfox.cn/generate_204 (HTTPS)

Bibliografía

Libros

- Bauman, Zygmunt. Daños colaterales: Desigualdades sociales en la era global. Traducción de Lilia Mosconi. Madrid: Fondo de cultura económica (Sociología), 2011. ISBN 978-84-375-0669-2.

- Ramonet, Ignacio. El Imperio de la vigilancia. Traducción de Martín Sacristán. Madrid: Clave intelectual (Ensayo Social), 2015. 168 p. ISBN 978-84-944338-2-5.

- Bauman, Zygmunt; Lyon, David. Vigilancia líquida. Traducción de Alicia Capel Tatjer. Barcelona: Ediciones Paidós (Estado y Sociedad), 2013. 176 p. ISBN 978-84-493-2926-5.

- Elenkov, Nikolay. Android Security Internals: An In-Depth Guide to Android’s Security Architecture. X: NoStarch Press, 2014. 432 p. ISBN 978-1-59327-581-5.

- Pariser, Eli. El filtro burbuja: Cómo la web decide lo que leemos y lo que pensamos. Taurus (Pensamiento), 2017. 256 p. ISBN 978-84-306188-3-5.

Artículos

- Vanden Heuvel, Katrina y Cohen, Stephen F.. Edward Snowden: A ‘Nation’ Interview. The Nation. Publicación del 17 de noviembre de 2014.

- Amadeo, Ron. Google’s iron grip on Android: Controlling open source by any means necessary. Ars Technica (Tech). 21 de octubre de 2013.

- Google developers. A Note on Google Apps for Android. Google Developers Blog. 25 de septiembre de 2009.

- Finley, Klint. The Quest to Build a Truly Free Version of Android. Wired (Business). 30 de octubre de 2013.

- Khalid, Asma. What The Founder Of The World Wide Web Thinks About The State Of The Web. Bostonomix. 4 de abril de 2017.

- Leiner, Barry M.; Cerf, Vinton G.; Clark, David D.; Kahn, Robert E.; Kleinrock, Leonard; Lynch, Daniel C.; Postel, Jon; Roberts, Dr. Lawrence G.; Wolff, Stephen. Brief History of the Internet. Internet Society, 1997.